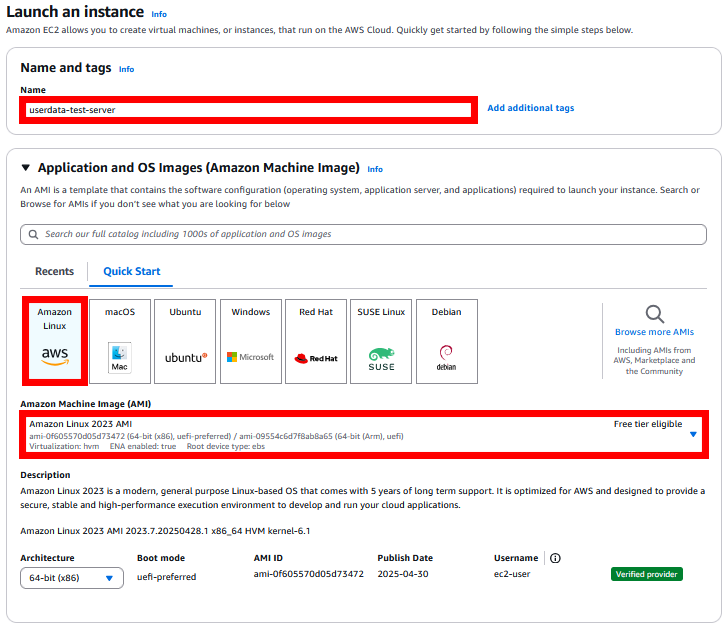

이번 블로그에서는 Istio에 Keycloak 인증을 연동하는 글을 작성해보려합니다.아키텍처는 아래와 같이 구성됩니다.Istio & Keycloak 인증 연동 아키텍처를 구축하기 위해서는 아래의 순서를 따라야합니다. 1. EKS Cluster 구성 및 Keycloak 구성2. Keyclaok 콘솔에서 환경 설정3. Keyclaok 인증 Deployment 설정 EKS Cluster 구성 및 Keycloak 구성EKS Cluster와 ACM이 생성되어있다는 전제로 진행합니다.우선 Keycloak 구성을 위해 필요한 환경변수를 설정해줘야합니다.EKS_CLUSTER_NAME="" # Change Your EKS Cluster NameACCOUNT_ID=$(aws sts get-caller-identity --..